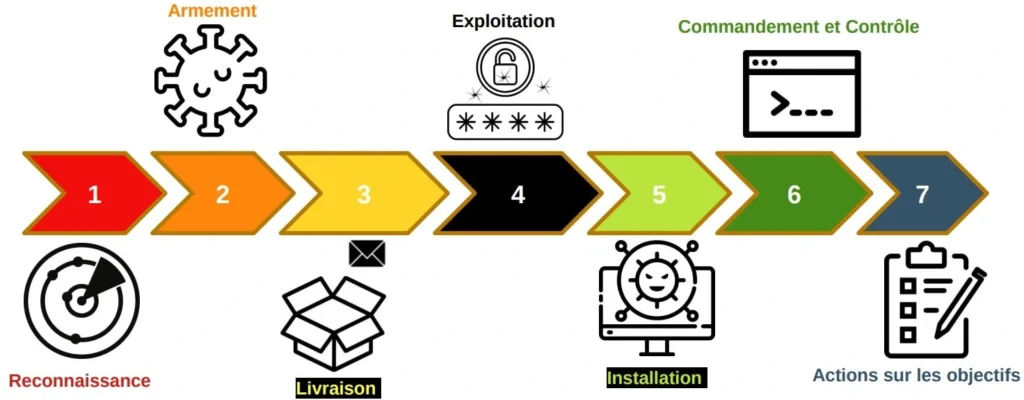

La Cyber Kill Chain est un modèle stratégique développé par Lockheed Martin qui permet de mieux comprendre le déroulement des cyberattaques. Elle offre une vision détaillée des différentes étapes suivies par un attaquant, et aide les professionnels de la cybersécurité à détecter, bloquer et atténuer les menaces avant qu’elles ne causent des dommages majeurs.

Dans cet article, nous allons explorer les 7 étapes de la Cyber Kill Chain, leur utilité pour la défense, et les moyens de s’en prémunir.

Qu’est-ce que la Cyber Kill Chain ?

La Cyber Kill Chain est un modèle d’analyse des cyberattaques qui s’inspire des processus militaires. Elle décompose une attaque en sept phases successives, permettant aux défenseurs d’identifier le stade auquel une menace se trouve, et d’agir efficacement à chaque étape.

Ce modèle met en lumière le cycle de vie complet d’une attaque, depuis la reconnaissance initiale jusqu’à l’exfiltration des données, et propose une approche proactive de la cybersécurité.

Les 7 étapes de la Cyber Kill Chain

Voici les sept étapes clés du modèle :

1. Reconnaissance (Reconnaissance)

Objectif de l’attaquant : collecter un maximum d’informations sur sa cible (entreprise, système, personne) pour préparer l’attaque.

C’est la phase de renseignement. Le pirate analyse la surface d’attaque visible : adresses IP publiques, noms de domaine, services exposés, employés, technologies utilisées, etc.

| Techniques utilisées | Objectif défensif |

|---|---|

|

|

2. Armement (Weaponization)

Objectif de l’attaquant : préparer la charge malveillante à insérer dans un vecteur d’attaque.

Le cybercriminel choisit un moyen d’attaque (mail piégé, document Word avec macro, exploit réseau, etc.) et y intègre un malware conçu pour infecter le système cible à l’exécution.

| Exemples | Objectif défensif |

|---|---|

|

|

3. Livraison (Delivery)

Objectif de l’attaquant : transmettre la charge utile à la cible.

C’est le moment où le malware est envoyé ou téléchargé. Cela peut se faire via un e-mail de phishing, un lien malicieux, une clé USB piégée, ou encore par compromission d’un site web légitime.

| Canaux fréquents | Objectif défensif |

|---|---|

|

|

4. Exploitation (Exploitation)

Objectif de l’attaquant : tirer parti d’une faille dans le système cible pour exécuter la charge utile.

C’est le déclenchement de l’attaque : un clic sur une pièce jointe, une visite sur un site piégé, ou une exploitation automatique d’une vulnérabilité.

| Types d’exploits courants | Objectif défensif |

|---|---|

|

|

5. Installation (Installation)

Objectif de l’attaquant : installer un logiciel malveillant persistant pour maintenir l’accès au système.

L’attaquant déploie des malwares comme des backdoors, rootkits ou RAT (Remote Access Trojan) qui lui permettent de garder un accès permanent, souvent en toute discrétion.

| Techniques de persistance | Objectif défensif |

|---|---|

|

|

6. Commandement et Contrôle (C2)

Objectif de l’attaquant : établir une communication avec l’infrastructure de l’attaquant pour piloter l’attaque à distance.

Le malware entre en contact avec un serveur C2 (Command & Control), souvent via des canaux chiffrés ou des protocoles déguisés, pour recevoir des instructions ou exfiltrer des données.

| Méthodes utilisées | Objectif défensif |

|---|---|

|

|

7. Actions sur les objectifs (Actions on Objectives)

Objectif de l’attaquant : atteindre ses objectifs : vol, sabotage, espionnage, chantage…

C’est la phase finale : le pirate exfiltre les données, chiffre les fichiers (ransomware), désactive les systèmes critiques, ou se sert des accès pour mener d’autres attaques internes.

| Exemples d’objectifs | Objectif défensif |

|---|---|

|

|

Pourquoi utiliser le modèle de la Cyber Kill Chain ?

Le principal intérêt de la Cyber Kill Chain est qu’elle permet une détection précoce des attaques. En identifiant les signaux faibles aux premières étapes, il devient possible d’éviter que l’attaque n’arrive à son terme.

Elle aide également à :

- Cartographier les menaces connues et inconnues

- Renforcer les défenses à chaque étape du cycle d’attaque

- Mettre en place des stratégies de défense en profondeur

- Structurer une réponse à incident efficace

Limites du modèle Cyber Kill Chain

Malgré ses avantages, la Cyber Kill Chain n’est pas parfaite. Elle présente certaines limites :

- Elle repose sur un modèle linéaire, alors que de nombreuses attaques modernes sont itératives ou se déroulent en parallèle.

- Elle est moins efficace contre les attaques internes ou les menaces persistantes avancées (APT) qui évitent les étapes classiques.

- Elle ne prend pas en compte la dimension humaine (erreur ou complicité interne).

C’est pourquoi il est recommandé de l’utiliser en complément d’autres approches, comme le modèle MITRE ATT&CK.

Conclusion

La Cyber Kill Chain est un outil précieux pour tout professionnel de la cybersécurité. En décomposant les attaques en étapes successives, elle permet de mieux comprendre les mécanismes malveillants, de détecter les intrusions plus tôt et de renforcer les défenses de manière stratégique.

Pour être pleinement efficace, cette approche doit être intégrée à un ensemble plus large de méthodes de détection, d’analyse et de réponse aux incidents. Une bonne compréhension du modèle est donc essentielle pour anticiper les menaces et protéger les infrastructures numériques.