Cet article aborde uniquement les bases des VLANs. Pour approfondir et découvrir des concepts plus avancés, je vous recommande de lire mon article dédié aux VLANs privés.

Introduction aux vlans

Un VLAN (Virtual Local Area Network) est une technologie qui permet de segmenter un réseau physique en plusieurs sous-réseaux logiques sur un switch.

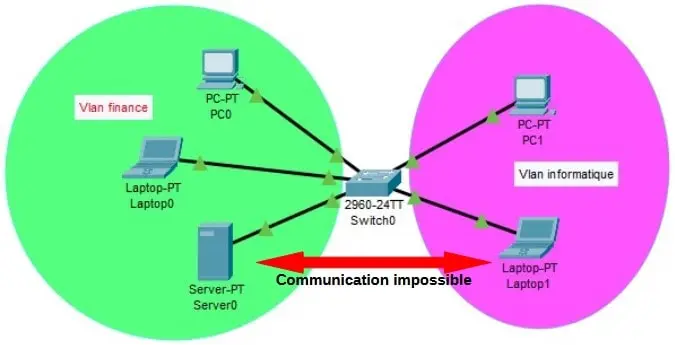

Exemple : Imaginez une entreprise qui fait de la finance, et on souhaite que le service informatique ne soit pas accessible par les employés de l’entreprise et inversement. Il faudra donc créer 2 VLAN sur le switch : un VLAN finance et un VLAN informatique.

À noter que ces deux sous-réseaux auront des plages d’adresses IP différentes. Par exemple, le VLAN finance peut être 192.168.20.0/24 et le VLAN informatique 192.168.30.0/24.

Les avantages de la segmentation de réseau par des VLAN sont la réduction des domaines de broadcast et l’augmentation de la sécurité dans votre réseau.

La photo ci-dessus montre 2 sous-réseaux qui ne peuvent pas communiquer entre eux. On verra dans la suite de l’article comment faire pour qu’ils puissent quand même communiquer.

Comment fonctionne le VLAN par port ?

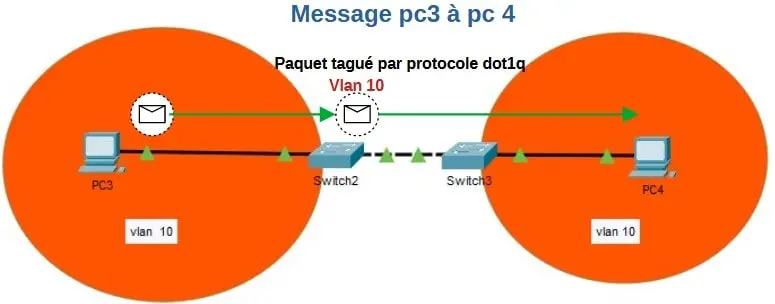

La façon la plus courante pour configurer un VLAN est celle par port. La norme que l’on utilise est le 802.1Q. Un tag de 4 octets sera ajouté à tes trames Ethernet, permettant ainsi au switch de comprendre qu’il ne peut les envoyer qu’aux autres ports du même VLAN.

Par exemple, si tu fais une requête broadcast dans ton réseau informatique, seuls les ordinateurs de ce réseau recevront les trames.

En temps normal, sans configuration de VLAN, les ports de ton switch sont affectés par défaut au VLAN 1, également appelé VLAN natif. Il est impossible de le supprimer. Il est conseillé de ne pas mettre de ports dans ce VLAN pour des raisons de sécurité, le VLAN 1 étant plus limité dans sa configuration que les autres que nous allons créer.

Configuration des VLANs sur un switch Cisco

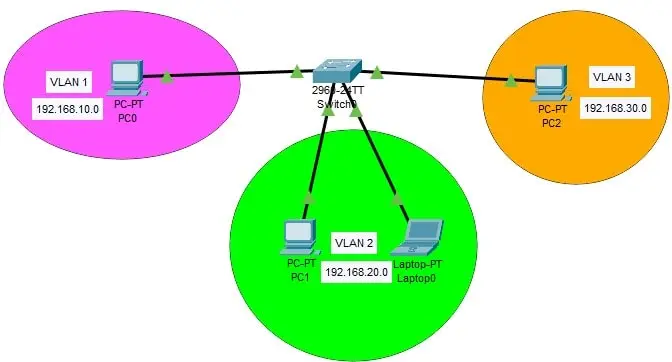

Nous allons configurer ensemble le réseau ci-dessous. On voit ici qu’il contient 3 réseaux, il faudra donc créer seulement 2 VLAN, car le VLAN 1 est déjà présent par défaut.

Étape 1 : Créer des VLANs

Switch> enable

Switch# configure terminalSwitch(config)# vlan 2

Switch(config-vlan)# name vlan_finance

Switch(config)# vlan 3

Switch(config-vlan)# name vlan_informatique

Il est possible de renommer les VLANs avec la commande ci dessus.

Si par erreur, vous avez créé un VLAN qui ne vous convient pas, il est possible de le supprimer :

Switch(config)# no vlan 2Attention : si vous avez affecté des ports dans ce VLAN, il est important de les retirer, sinon vous supprimerez le VLAN avec les ports qu’il contient.

Étape 2 : Assigner des ports à des VLANs

Maintenant que nous avons créé les VLANs, il faut affecter les ports que l’on souhaite dans nos VLANs. Ici, nous affectons le port 5 de notre switch au VLAN 2. Le mode access est nécessaire pour l’ajouter au VLAN et que cela fonctionne.

Switch(config)# interface fastethernet 0/5

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 2Il peut être long d’affecter un par un chaque port à son VLAN. Il est possible de configurer plusieurs interfaces en même temps pour, par exemple, les affecter au même VLAN.

Switch(config)# interface range fastethernet 0/6-14

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 2Les commandes sont les mêmes, seul l’ajout du range change. Ici, nous avons affecté les ports 6 à 14 au VLAN 2.

Nous faisons la même chose pour les autres ports :

Switch(config)# interface range fastethernet 0/15-20

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 3Nous venons d’affecter les ports 15 à 20 au VLAN 3.

Étape 3 : Visualisation de la configuration des vlans

Nous avons enfin terminé la configuration des VLANs et de l’assignation des ports. Nous pouvons voir notre configuration avec la commande :

Switch# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

2 vlan_finance active Fa0/5, Fa0/6, Fa0/7, Fa0/8,

Fa0/9, Fa0/10, Fa0/11, Fa0/12,

Fa0/13, Fa0/14

3 vlan_informatique active Fa0/15, Fa0/16, Fa0/17, Fa0/18,

Fa0/19, Fa0/20

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active Explication :

La commande show vlan brief permet d’afficher les VLANs configurés sur le switch ainsi que les ports qui leur sont affectés. Voici comment interpréter la sortie :

- VLAN 1 (default) : Tous les ports non explicitement assignés à un VLAN spécifique restent dans le VLAN 1. Ici, les interfaces

Fa0/1àFa0/4en font partie. - VLAN 2 (vlan_finance) : Il est actif et contient les ports

Fa0/5àFa0/14, conformément à la configuration que nous avons réalisée. - VLAN 3 (vlan_informatique) : Il est actif avec les ports

Fa0/15àFa0/20.

Cette commande est très utile pour vérifier rapidement quels VLANs existent sur le switch et quels ports leur sont attribués.

Configuration d’un port en mode trunk

Comme le montre l’image, il est possible de faire communiquer les mêmes VLANs entre deux switches.

Par exemple, nous avons configuré nos 3 VLANs sur le switch de gauche, et il est possible de communiquer avec un VLAN sur un autre switch. Sur le switch 2, les VLANs 1, 2 et 3 sont également configurés.

Le PC1, qui a son port sur le VLAN 1, pourra donc parler avec le PC4, qui a également son port sur le VLAN 1. Cependant, ils ne pourront toujours pas communiquer avec les autres VLANs (2 et 3).

Pour faire simple, un port trunk redistribue toutes les trames (paquets, communications) de tous les VLANs.

Pour configurer un port en mode trunk, nous configurons le port 24 en mode trunk sur notre switch de gauche :

Switch(config)# interface gigabitethernet 0/24

Switch(config-if)# switchport mode trunkIl faudra ensuite configurer la même chose sur l’autre switch. L’autre port trunk du switch 2 pourra être le port 5, par exemple. Il n’y a pas d’obligation de respecter les mêmes numéros de ports des deux côtés.

À partir de maintenant, si notre PC1 veut parler à son collègue avec le PC4, la communication sera possible.

Filtrage des VLANs sur un port trunk

il est possible de filtrer les VLANs que l’on souhaite faire passer sur notre port trunk. Par exemple, si l’on veut faire passer uniquement les VLANs 1 et 2 :

Switch(config-if)# switchport trunk allowed vlan add 1,2On peut retirer cette commande en mettant no devant :

Switch(config-if)# no switchport trunk allowed vlan add 1,2À noter : Après avoir configuré notre équipement, il est essentiel de sauvegarder la configuration. Il arrive fréquemment que le câble d’alimentation soit débranché par accident ou qu’une panne de courant survienne. Sauvegarder permet d’éviter de tout recommencer. C’est un conseil tiré de mon expérience personnelle.

Conclusion

La maîtrise de la configuration des VLANs sur un switch est une compétence essentielle en réseau. Les VLANs permettent non seulement de segmenter efficacement le réseau, mais aussi d’améliorer la sécurité en réduisant les domaines de broadcast et en isolant certains segments du réseau.