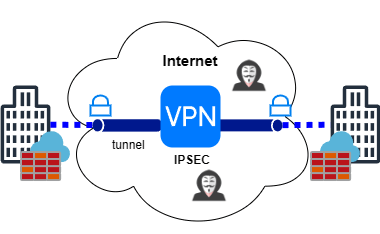

Qu’est-ce qu’un VPN IPsec ?

Un VPN IPsec (Virtual Private Network utilisant le protocole IPsec) est un système qui permet d’établir une connexion sécurisée entre deux points distants à travers un réseau non sécurisé comme Internet. Il repose sur la suite de protocoles IPsec (Internet Protocol Security) pour chiffrer les données et garantir leur intégrité.

En d’autres termes, IPsec crée un tunnel VPN chiffré dans lequel transitent les paquets IP. Cela empêche quiconque d’intercepter ou de modifier les données en transit. Contrairement aux VPN SSL qui fonctionnent au niveau applicatif, IPsec agit plus profondément, au niveau réseau, ce qui offre une protection robuste dès la base des échanges IP.

IPsec : le socle technique du VPN sécurisé

Le protocole IPsec est un ensemble de standards permettant :

- Le chiffrement des paquets IP (données + en-tête)

- L’authentification des sources

- L’intégrité des messages

- L’échange sécurisé de clés cryptographiques

Le tout fonctionne en mode tunnel ou en mode transport (selon les besoins). Le mode tunnel, le plus courant dans les VPN IPsec, encapsule complètement le paquet IP d’origine dans un nouveau paquet sécurisé.

Voyons maintenant comment fonctionne concrètement un tunnel IPsec.

Fonctionnement d’un tunnel VPN IPsec

Voici les grandes étapes du processus :

- Échange de clés (IKE) : les deux extrémités négocient des clés symétriques à l’aide du protocole IKE (Internet Key Exchange).

- Création du tunnel sécurisé : une fois les paramètres validés, un tunnel crypté est établi.

- Chiffrement des paquets : les données IP sont encapsulées dans des paquets IPsec contenant des en-têtes et des remorques spéciales.

- Authentification : chaque paquet est signé numériquement pour garantir qu’il n’a pas été modifié.

- Transmission : les paquets traversent Internet via UDP (souvent port 500 ou 4500 pour NAT-T).

- Déchiffrement à l’arrivée : à l’autre extrémité, les données sont extraites, décryptées et transmises aux applications.

VPN IPsec : usage et cas concrets

1) Connexions site-à-site

Dans un contexte d’entreprise multi-sites, le VPN IPsec est idéal pour relier deux réseaux locaux (LAN) via Internet tout en assurant la confidentialité des échanges. C’est la solution préférée pour interconnecter deux succursales ou relier un siège social à un datacenter.

2) VPN nomade pour télétravail

Les collaborateurs en mobilité (télétravailleurs, techniciens, commerciaux) utilisent souvent un client VPN IPsec installé sur leur poste pour se connecter au réseau interne de l’entreprise. Cela permet un accès sécurisé aux ressources critiques (serveurs, bases de données, applications internes) même depuis des réseaux publics.

3) Accès aux environnements sensibles

Les tunnels IPsec sont aussi utilisés pour accéder de manière sécurisée à des environnements sensibles hébergés dans le cloud ou dans des infrastructures virtualisées (VM, containers, etc.). Le VPN IPsec permet alors de sécuriser l’accès entre des VPC (Virtual Private Cloud) et les bureaux physiques.

Tunnel IPsec vs VPN SSL : quelles différences ?

En résumé, IPsec est souvent recommandé pour les connexions site-à-site ou les accès distants pérennes, tandis que SSL est plus adapté pour les connexions ponctuelles via navigateur web.