L’authentification 802.1x joue un rôle crucial en renforçant la gestion des accès grâce à une authentification réseau efficace.

À travers cet article, nous allons détailler comment fonctionne l’authentification 802.1x dans les réseaux LAN d’entreprise.

Qu’est-ce que l’authentification 802.1x ?

Définition et contexte historique

IEEE 802.1X est une norme de l’IEEE définissant un mécanisme de contrôle d’accès basé sur l’authentification réseau. Il permet une authentification centralisée et sécurisée des utilisateurs ou des appareils avant qu’ils ne puissent se connecter à un réseau LAN. Rendu public en 2001, cette norme a été conçue pour améliorer la sécurité réseau en établissant un cadre robuste pour le contrôle d’accès réseau.

Un peu d’histoire

Principes de fonctionnement

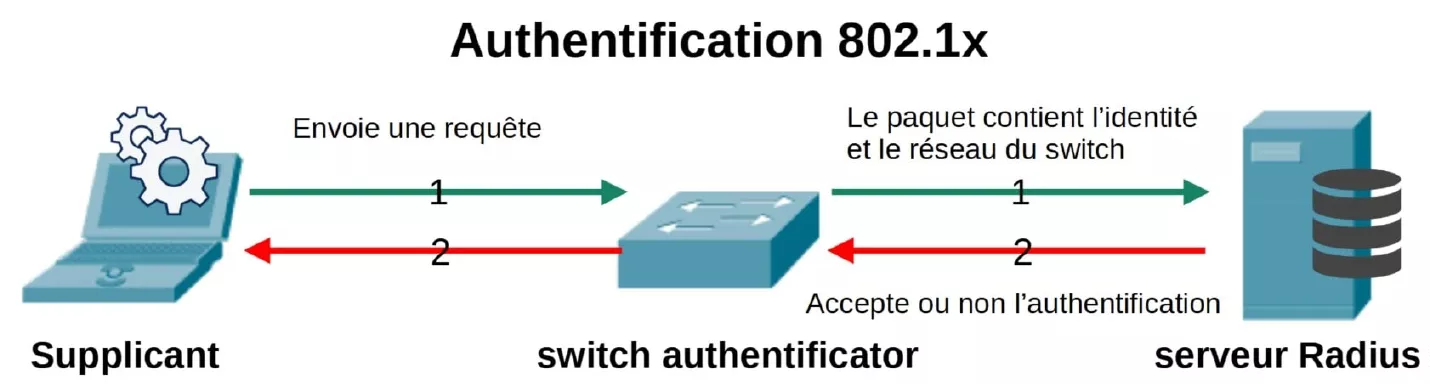

l’authentification IEEE 802.1X repose sur un mécanisme d’authentification en trois parties, conçu pour sécuriser l’accès réseau aux périphériques autorisés :

- Serveur d’authentification : généralement un serveur RADIUS, il centralise les identifiants (mots de passe, certificats, etc.) et décide si l’accès doit être accordé ou refusé.

- Supplicant : il s’agit du client, c’est-à-dire de l’appareil qui cherche à se connecter au réseau (ordinateur, imprimante, smartphone…). Ce dernier intègre un logiciel capable de communiquer via le protocole EAP.

- Authenticator : souvent un switch ou un point d’accès Wi-Fi, il sert d’intermédiaire entre le supplicant et le serveur. Il bloque l’accès tant que l’authentification n’est pas validée.

Ces trois entités dialoguent au travers du protocole EAP (Extensible Authentication Protocol), encapsulé dans des paquets EAPoL (EAP over LAN) au niveau de la couche 2, afin d’assurer une authentification transparente et sécurisée dès la connexion physique ou sans fil au réseau.

Le processus d’authentification suit un flux particulier : le supplicant envoie une demande d’authentification à l’authenticator, qui relaie cette demande au serveur. Le serveur compare les informations reçues avec ses entrées, puis renvoie une réponse acceptant ou refusant l’accès.

Comment fonctionne l’authentification 802.1x ?

Les étapes de l’authentification 802.1X

1. Phase d’initiation

Lorsque le supplicant (par exemple, un ordinateur d’entreprise) est connecté physiquement ou sans fil au réseau, l’authenticator détecte la tentative de connexion. Il bloque immédiatement tout le trafic réseau autre que celui lié à l’authentification.

L’authenticator envoie alors une demande d’identité EAP à l’adresse MAC du supplicant via une trame de niveau 2 (couche liaison de données). Le supplicant répond en envoyant son identifiant (nom d’utilisateur, certificat, etc.).

2. Communication avec le serveur d’authentification

L’authenticator relaie ensuite l’identifiant reçu au serveur RADIUS. Ce dernier entame un dialogue avec le supplicant à travers une série de messages EAP (EAP-Request / EAP-Response). Le serveur peut alors interroger une base de données (Active Directory, LDAP…) pour vérifier les informations d’authentification fournies.

3. Validation et autorisation

Si les identifiants sont corrects, le serveur envoie un EAP-Success à l’authenticator, qui place alors le port réseau dans un état autorisé : le supplicant peut maintenant accéder au réseau.

En cas d’échec (EAP-Failure), le port reste en état non autorisé et tout trafic hors EAP est bloqué, empêchant ainsi l’accès au réseau.

4. Surveillance et traçabilité

L’authentification 802.1X est souvent couplée à un mécanisme de comptabilité RADIUS. Cela permet une traçabilité complète : le serveur peut enregistrer l’adresse MAC du supplicant, les heures de connexion/déconnexion et la durée de session. Ces données sont précieuses pour les audits de sécurité.

5. Fin de session (résiliation)

Lorsque la session réseau prend fin (déconnexion volontaire, timeout, arrêt du poste), le serveur RADIUS est notifié. Il peut alors clore proprement la session d’authentification et mettre à jour les logs de comptabilité.

Pourquoi l’authentification 802.1X est-elle essentielle pour la sécurité réseau ?

Les avantages du 802.1x par rapport aux autres protocoles

L’authentification 802.1x se distingue par sa capacité à offrir une authentification bidirectionnelle, garantissant que non seulement les utilisateurs sont légitimes, mais aussi que le réseau auquel ils accèdent est également authentique. Ceci diminue le risque d’attaques de l’homme du milieu, communes dans les anciens systèmes d’authentification.

Exemples d’attaques que le 802.1x peut contrer

Le 802.1x est efficace contre plusieurs types d’attaques, notamment les attaques par usurpation d’identité, où un acteur malveillant tente d’accéder à un réseau en se faisant passer pour un utilisateur légitime. Avec un processus d’authentification rigide, le 802.1x s’assure que seuls les dispositifs et utilisateurs autorisés peuvent établir une connexion réseau.

Les attaques de type Denial of Service (DoS) peuvent également être atténuées grâce à une segmentation de réseau plus efficace apportée par le 802.1x. Cela signifie qu’une attaque sur un segment d’utilisateur n’affectera pas nécessairement d’autres segments du réseau.

Conclusion

En résumé, l’authentification 802.1x permet une sécurité réseau renforcée. Son mécanisme d’authentification réseau bien structuré à travers le supplicant, l’authenticator et le serveur, assure un accès réseau sécurisé et fiable, essentiel pour des infrastructures modernes. Comparé à d’autres systèmes, le 802.1x offre aussi une protection supérieure contre les menaces telles que les usurpations d’identité et les attaques DoS, tout en permettant une gestion des accès granulaire.